Hast du jemals gehört von ACLs? Dies ist etwas, das sehr wichtig ist, wenn es um Computersicherheit geht. In diesem Artikel werden wir diskutieren, was ACLs sind, zusammen mit den Arten von ACLs, die derzeit verfügbar sind.

Was ist eine Zugriffskontrollliste (ACL)?

Leute, die unter anderem erfahren möchten, was ACLs sind, empfehlen wir, die folgenden Informationen zu lesen, da sie alles enthalten, was Sie wissen müssen.

- Wofür steht ACL?

- Was sind dann ACLs?

- Warum sollten wir ACLs verwenden?

- Wo möglich können wir eine ACL platzieren?

1]Wofür steht ACL?

Viele haben sich gefragt, wofür das Akronym ACL steht. Nun, es bedeutet Access Control List und ist sehr wichtig, wenn es um Netzwerkgeräte geht.

2]Was sind dann ACLs?

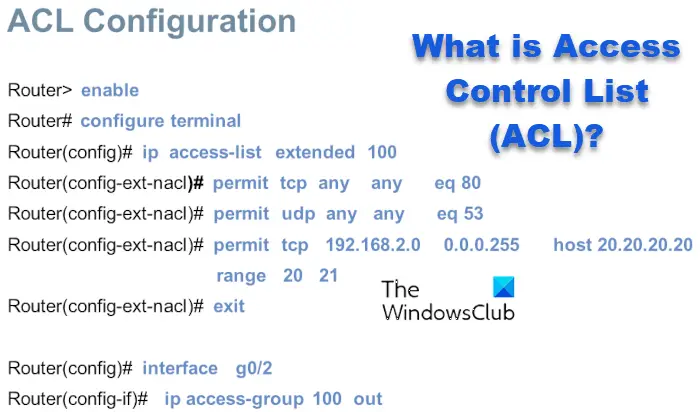

ACLs sind im Grunde eine Reihe von Regeln, die den ein- und ausgehenden Datenverkehr überwachen. Von dort aus wird es mit einer Reihe von definierten Anweisungen verglichen. Nun sollten wir auch beachten, dass ACL eine der grundlegendsten Komponenten in der Netzwerksicherheit ist.

Darüber hinaus sind eine ACL und eine zustandslose Firewall im Grunde dasselbe in dem Sinne, dass sie nur alle Pakete einschränken, blockieren oder zulassen, die von der Quelle zum endgültigen Ziel fließen.

Wenn es darum geht, wo ACLs normalerweise zu finden sind, können wir mit Sicherheit sagen, dass Router oder Firewalls. Benutzer können ACLs jedoch so konfigurieren, dass sie auf Geräten ausgeführt werden, die in oder in einem Netzwerk ausgeführt werden.

3]Warum sollten wir ACLs verwenden?

Der Grund für die Verwendung von ACL ist die Bereitstellung von Sicherheit für ein Netzwerk. Wenn ACL nicht ins Spiel kommt, darf jede Form von Verkehr ein- oder austreten, und das ist eine schlechte Sache, da unerwünschter und gefährlicher Verkehr durchgeleitet werden könnte.

Wenn es darum geht, die Sicherheit mit ACL zu verbessern, können Benutzer beispielsweise bestimmte Routing-Updates ablehnen oder Verkehrsflusskontrolle bereitstellen.

4]Wo möglich können wir eine ACL platzieren?

Geräte, die mit dem Internet verbunden sind, benötigen eine Möglichkeit, den Datenverkehr zu filtern, daher sind Edge-Router einer der besten Orte zum Konfigurieren von ACLs. Nach dem, was wir verstanden haben, kann ein Routing-Gerät, das ACL unterstützt, in eine Position gebracht werden, die dem Internet zugewandt ist, und auch eine Verbindung zu einer Art Pufferzone herstellen, die das private Netzwerk und das öffentliche Internet trennt.

Außerdem besteht die Möglichkeit, eine ACL zu konfigurieren, um vor bestimmten Ports schützen zu können, beispielsweise TCP oder UDP.

Was sind die verschiedenen Arten von ACLs?

Soweit wir wissen, gibt es zwei Arten von ACLs, und zwar Standardzugriffslisten und erweiterte Zugriffslisten. Lassen Sie uns erklären, worum es dabei geht.

- Standardzugriffslisten

- Erweiterte Zugriffslisten

1]Standardzugriffslisten

Wenn es um die Standard-Zugriffslisten geht, ist es nur möglich, die IP-Adresse eines Pakets zu beziehen. Wir sollten darauf hinweisen, dass diese Arten von Zugriffslisten im Vergleich zu erweiterten Zugriffslisten nicht auf dem gleichen Leistungsniveau sind, aber die gute Nachricht ist, dass sie nicht viel Prozessorleistung vom Router benötigen.

2]Erweiterte Zugriffslisten

Wenn Sie sich für die Verwendung von erweiterten Zugriffslisten entscheiden, können Sie im Vergleich zu den Standard-Zugriffslisten eine präzisere Filterung erwarten. Darüber hinaus ist es Benutzern möglich, Ziel- und Quell-IP-Adressen sowie Quell- und Zielport, Layer-3-Protokoll und mehr einfach auszuwerten.

Beachten Sie, dass eine erweiterte Zugriffsliste schwieriger zu konfigurieren ist und mehr Prozessorleistung verbraucht als die Standard-Zugriffsliste. Sie erhalten jedoch ein höheres Maß an Kontrolle.

Lesen: Was ist Data Science und wie wird man Data Scientist?

Wofür werden ACLs verwendet?

Zugriffskontrollliste ist ein definierter Satz von Regeln zur Steuerung des Netzwerkverkehrs und zur Reduzierung von Netzwerkangriffen durch Hacker. ACLs werden auch verwendet, um Datenverkehr zu filtern, der ebenfalls auf bestimmten Regeln basiert, die für den ausgehenden und eingehenden Datenverkehr des Computernetzwerks bestimmt sind.

Was sind die Vorteile der Zugriffskontrollliste?

- Bessere Sicherheit von mit dem Internet verbundenen Servern.

- Mehr Zugriffsberechtigung durch Eingangspunkte.

- Bessere Kontrolle des Zugriffs auf und des Datenverkehrs zwischen internen Netzwerken.

- Genauere Kontrolle der Benutzer- und Gruppenberechtigungen.

Hoffe das hilft.