Reduzierung der Angriffsfläche ist eine Funktion von Windows Defender Exploit Guard, die Aktionen verhindert, die von nach Exploits suchender Malware zum Infizieren von Computern verwendet werden. Windows Defender Exploit Guard ist ein neuer Satz von Angriffsschutzfunktionen, die Microsoft als Teil von Windows 10 v1709 eingeführt hat und auch in späteren Versionen von Windows 10 und Windows 11 verfügbar ist. Die vier Komponenten von Windows Defender Exploit Guard umfassen:

Eine der wichtigsten Fähigkeiten, wie oben erwähnt, ist Reduzierung der Angriffsfläche, die vor häufigen Aktionen bösartiger Software schützen, die sich auf Windows 11/10-Geräten selbst ausführen.

Lassen Sie uns verstehen, was Attack Surface Reduction ist und warum es so wichtig ist.

Funktion zur Verringerung der Angriffsfläche von Windows Defender

E-Mails und Office-Anwendungen sind der wichtigste Teil der Produktivität eines jeden Unternehmens. Sie sind der einfachste Weg für Cyberangreifer, sich Zugang zu ihren PCs und Netzwerken zu verschaffen und Malware zu installieren. Hacker können Office-Makros und -Skripts direkt verwenden, um Exploits direkt auszuführen, die vollständig im Arbeitsspeicher ausgeführt werden und häufig von herkömmlichen Antivirus-Scans nicht erkannt werden.

Das Schlimmste ist, dass der Benutzer nur Makros für eine legitim aussehende Office-Datei aktivieren oder einen E-Mail-Anhang öffnen muss, damit Malware einen Eintrag erhält, der den Computer gefährden kann.

Hier hilft Attack Surface Reduction.

Vorteile der Angriffsflächenreduzierung

Attack Surface Reduction bietet eine Reihe integrierter Intelligenz, die die zugrunde liegenden Verhaltensweisen blockieren kann, die von diesen schädlichen Dokumenten zur Ausführung verwendet werden, ohne produktive Szenarien zu behindern. Durch das Blockieren böswilliger Verhaltensweisen, unabhängig von der Bedrohung oder dem Exploit, kann Attack Surface Reduction Unternehmen vor noch nie dagewesenen Zero-Day-Angriffen schützen und ihr Sicherheitsrisiko und ihre Produktivitätsanforderungen in Einklang bringen.

ASR deckt drei Hauptverhaltensweisen ab:

- Office-Apps

- Skripte u

- E-Mails

Für Office-Apps kann die Angriffsflächenreduzierungsregel:

- Verhindern Sie, dass Office-Apps ausführbare Inhalte erstellen

- Verhindern Sie, dass Office-Apps untergeordnete Prozesse erstellen

- Verhindern Sie, dass Office-Apps Code in einen anderen Prozess einfügen

- Blockieren Sie Win32-Importe aus Makrocode in Office

- Blockieren Sie verschleierten Makrocode

Oft können bösartige Office-Makros einen PC infizieren, indem sie ausführbare Dateien injizieren und starten. Attack Surface Reduction kann davor und auch vor DDEDownloader schützen, der in letzter Zeit PCs auf der ganzen Welt infiziert hat. Dieser Exploit verwendet das Dynamic Data Exchange-Popup in offiziellen Dokumenten, um einen PowerShell-Downloader auszuführen und gleichzeitig einen untergeordneten Prozess zu erstellen, den die ASR-Regel effizient blockiert!

Für das Skript kann die Attack Surface Reduction-Regel:

- Blockieren Sie verschleierte bösartige JavaScript-, VBScript- und PowerShell-Codes

- Blockieren Sie JavaScript und VBScript daran, aus dem Internet heruntergeladene Nutzdaten auszuführen

Für E-Mails kann ASR:

- Blockieren der Ausführung von ausführbaren Inhalten, die aus E-Mails gelöscht werden (Webmail/Mail-Client)

Heute kommt es zu einem weiteren Anstieg von Spear-Phishing, und sogar die persönlichen E-Mails eines Mitarbeiters werden gezielt angegriffen. ASR ermöglicht es Unternehmensadministratoren, Dateirichtlinien auf persönliche E-Mails für Webmail- und E-Mail-Clients auf Unternehmensgeräten anzuwenden, um sie vor Bedrohungen zu schützen.

Lesen: Remote Code Execution-Angriffe und Präventionsschritte

Funktionsweise der Angriffsflächenreduzierung

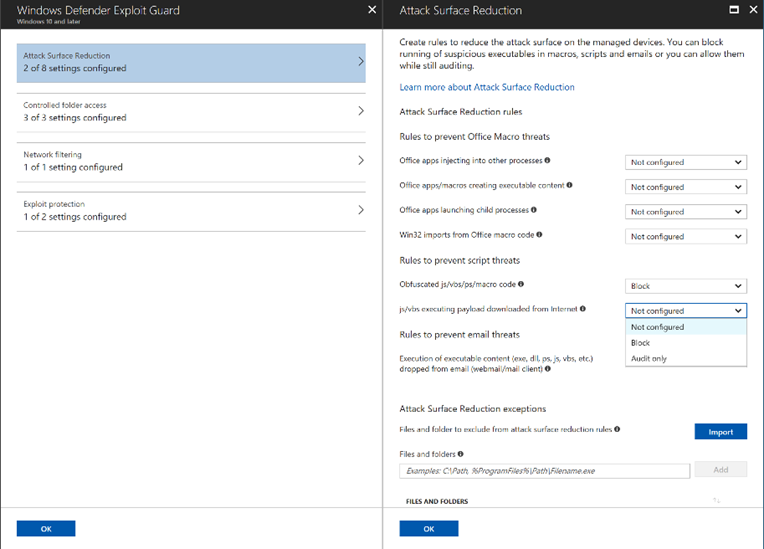

ASR arbeitet mit Regeln, die durch ihre eindeutige Regel-ID identifiziert werden. Um den Status oder Modus für jede Regel zu konfigurieren, können sie verwaltet werden mit:

- Gruppenrichtlinie

- Power Shell

- MDM-CSPs

Sie können verwendet werden, wenn nur einige Regeln aktiviert werden sollen oder Regeln im individuellen Modus aktiviert werden sollen.

Für alle in Ihrem Unternehmen ausgeführten Geschäftsanwendungen besteht die Möglichkeit, datei- und ordnerbasierte Ausschlüsse anzupassen, wenn Ihre Anwendungen ungewöhnliches Verhalten aufweisen, das von der ASR-Erkennung beeinträchtigt werden kann.

Attack Surface Reduction erfordert, dass Windows Defender Antivirus das Haupt-AV ist und dass die Echtzeitschutzfunktion aktiviert ist. Die Windows 10-Sicherheitsbaseline schlägt vor, dass die meisten der oben genannten Regeln im Blockmodus aktiviert werden sollten, um Ihre Geräte vor Bedrohungen zu schützen!

Um mehr zu erfahren, können Sie besuchen docs.microsoft.com.