Microsoft verschlüsselt Ihr neues Windows-Gerät automatisch und speichert den Windows 11/10-Geräteverschlüsselungsschlüssel auf OneDrive, wenn Sie sich mit Ihrem Microsoft-Konto anmelden. In diesem Beitrag wird erläutert, warum Microsoft dies tut. Außerdem erfahren Sie, wie Sie diesen Verschlüsselungsschlüssel löschen und Ihren eigenen Schlüssel generieren, ohne ihn an Microsoft weitergeben zu müssen.

Auf OneDrive gespeicherter Windows-Geräteverschlüsselungsschlüssel

Wenn Sie einen neuen Windows 11/10-Computer gekauft und sich mit Ihrem Microsoft-Konto angemeldet haben, wird Ihr Gerät von Windows verschlüsselt und der Verschlüsselungsschlüssel wird automatisch auf OneDrive gespeichert. Das ist eigentlich nichts Neues und gibt es schon seit Windows 8, allerdings wurden in letzter Zeit bestimmte Fragen zur Sicherheit aufgeworfen.

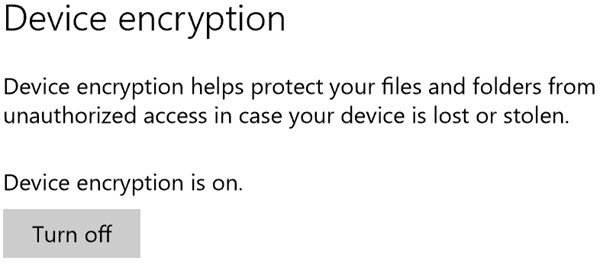

Damit diese Funktion verfügbar ist, muss Ihre Hardware Connected Standby unterstützen, das die Anforderungen des Windows Hardware Certification Kit (HCK) für TPM erfüllt Sicherer Startvorgang An ConnectedStandby Systeme. Wenn Ihr Gerät diese Funktion unterstützt, sehen Sie die Einstellung unter Einstellungen > System > Info. Hier können Sie die Geräteverschlüsselung deaktivieren oder aktivieren.

Festplatten- oder Geräteverschlüsselung in Windows 11/10 ist eine sehr gute Funktion, die unter Windows 10 standardmäßig aktiviert ist. Diese Funktion verschlüsselt Ihr Gerät und speichert dann den Verschlüsselungsschlüssel auf OneDrive in Ihrem Microsoft-Konto.

Die Geräteverschlüsselung wird automatisch aktiviert, sodass das Gerät immer geschützt ist, heißt es TechNet. Die folgende Liste beschreibt die Art und Weise, wie dies erreicht wird:

- Wenn eine Neuinstallation von Windows 8.1/10 abgeschlossen ist, ist der Computer für die erste Verwendung vorbereitet. Im Rahmen dieser Vorbereitung wird die Geräteverschlüsselung auf dem Betriebssystemlaufwerk und auf den Festplattenlaufwerken des Computers mit einem eindeutigen Schlüssel initialisiert.

- Wenn das Gerät nicht in die Domäne eingebunden ist, ist ein Microsoft-Konto erforderlich, dem Administratorrechte auf dem Gerät gewährt wurden. Wenn der Administrator sich mit einem Microsoft-Konto anmeldet, wird der Klarschlüssel entfernt, ein Wiederherstellungsschlüssel auf ein Online-Microsoft-Konto hochgeladen und der TPM-Schutz erstellt. Sollte ein Gerät den Wiederherstellungsschlüssel erfordern, wird der Benutzer aufgefordert, ein alternatives Gerät zu verwenden und zu einer Wiederherstellungsschlüssel-Zugriffs-URL zu navigieren, um den Wiederherstellungsschlüssel mithilfe seiner Microsoft-Kontoanmeldeinformationen abzurufen.

- Wenn sich der Benutzer mit einem Domänenkonto anmeldet, wird der Löschschlüssel erst entfernt, wenn der Benutzer das Gerät einer Domäne hinzufügt und der Wiederherstellungsschlüssel erfolgreich in den Active Directory-Domänendiensten gesichert wurde.

Dies unterscheidet sich also von BitLocker, wo Sie Bitlocker starten und einem Verfahren folgen müssen, während dies alles automatisch ohne Wissen oder Eingreifen des Computerbenutzers geschieht. Wenn Sie BitLocker aktivieren, müssen Sie eine Sicherungskopie Ihres Wiederherstellungsschlüssels erstellen, haben aber drei Möglichkeiten: Speichern Sie ihn in Ihrem Microsoft-Konto, speichern Sie ihn auf einem USB-Stick oder drucken Sie ihn aus.

Sagt ein Forscher:

Sobald Ihr Wiederherstellungsschlüssel Ihren Computer verlässt, haben Sie keine Möglichkeit mehr, sein Schicksal zu erfahren. Ein Hacker könnte Ihr Microsoft-Konto bereits gehackt haben und eine Kopie Ihres Wiederherstellungsschlüssels erstellen, bevor Sie ihn löschen können. Oder Microsoft selbst könnte gehackt werden oder einen betrügerischen Mitarbeiter mit Zugriff auf Benutzerdaten einstellen. Oder eine Strafverfolgungs- oder Spionageagentur könnte Microsoft eine Anfrage für alle Daten in Ihrem Konto senden, die es rechtlich dazu verpflichten würde, Ihren Wiederherstellungsschlüssel herauszugeben, was sogar dann der Fall sein könnte, wenn Sie ihn nach der Einrichtung Ihres Computers als Erstes löschen .

Als Antwort hat Microsoft folgendes zu sagen:

Wenn ein Gerät in den Wiederherstellungsmodus wechselt und der Benutzer keinen Zugriff auf den Wiederherstellungsschlüssel hat, sind die Daten auf dem Laufwerk dauerhaft nicht mehr zugänglich. Basierend auf der Möglichkeit dieses Ergebnisses und einer umfassenden Umfrage zum Kundenfeedback haben wir uns entschieden, den Benutzerwiederherstellungsschlüssel automatisch zu sichern. Der Wiederherstellungsschlüssel erfordert physischen Zugriff auf das Benutzergerät und ist ohne ihn nicht nützlich.

Daher hat Microsoft beschlossen, Verschlüsselungsschlüssel automatisch auf seinen Servern zu sichern, um sicherzustellen, dass Benutzer ihre Daten nicht verlieren, wenn das Gerät in den Wiederherstellungsmodus wechselt und sie keinen Zugriff auf den Wiederherstellungsschlüssel haben.

Damit diese Funktion ausgenutzt werden kann, muss ein Angreifer also in der Lage sein, sich sowohl Zugriff auf den gesicherten Verschlüsselungsschlüssel als auch physischen Zugriff auf Ihr Computergerät zu verschaffen. Da dies eine sehr seltene Möglichkeit zu sein scheint, denke ich, dass es keinen Grund gibt, diesbezüglich paranoid zu werden. Stellen Sie einfach sicher, dass Sie Ihr Microsoft-Konto vollständig geschützt haben, und belassen Sie die Geräteverschlüsselungseinstellungen auf ihren Standardwerten.

Wenn Sie diesen Verschlüsselungsschlüssel dennoch von den Servern von Microsoft entfernen möchten, erfahren Sie hier, wie Sie dies tun können.

So entfernen Sie den Verschlüsselungsschlüssel

Es gibt keine Möglichkeit, zu verhindern, dass ein neues Windows-Gerät Ihren Wiederherstellungsschlüssel hochlädt, wenn Sie sich zum ersten Mal bei Ihrem Microsoft-Konto anmelden. Sie können den hochgeladenen Schlüssel jedoch löschen.

Wenn Sie nicht möchten, dass Microsoft Ihren Verschlüsselungsschlüssel in der Cloud speichert, müssen Sie diesen besuchen diese OneDrive-Seite Und den Schlüssel löschen. Dann wirst du es tun müssen Deaktivieren Sie die Festplattenverschlüsselung Besonderheit. Beachten Sie jedoch, dass Sie in diesem Fall diese integrierte Datenschutzfunktion nicht nutzen können, falls Ihr Computer verloren geht oder gestohlen wird.

Wenn Sie Ihren Wiederherstellungsschlüssel von Ihrem Konto auf dieser Website löschen, wird er sofort gelöscht, und auch die auf den Sicherungslaufwerken gespeicherten Kopien werden kurz darauf ebenfalls gelöscht.

Das Passwort für den Wiederherstellungsschlüssel wird sofort aus dem Online-Profil des Kunden gelöscht. Da die Laufwerke, die für Failover und Backup verwendet werden, mit den neuesten Daten synchronisiert werden, werden die Schlüssel entfernt, sagt Microsoft.

So generieren Sie Ihren eigenen Verschlüsselungsschlüssel

Benutzer von Windows 10 Pro und Enterprise können neue Verschlüsselungsschlüssel generieren, die niemals an Microsoft gesendet werden. Dazu müssen Sie zunächst BitLocker deaktivieren, um die Festplatte zu entschlüsseln, und dann BitLocker wieder aktivieren.

Dabei werden Sie gefragt, wo Sie den Wiederherstellungsschlüssel für die BitLocker-Laufwerkverschlüsselung sichern möchten. Dieser Schlüssel wird nicht an Microsoft weitergegeben, aber stellen Sie sicher, dass Sie ihn sicher aufbewahren, denn wenn Sie ihn verlieren, verlieren Sie möglicherweise den Zugriff auf alle Ihre verschlüsselten Daten.