In der unzuverlässigen Welt des Internets ist der Online-Datenschutz heutzutage ein großes Problem, da Benutzer ständig auf das Internet angewiesen sind. Das Internet ist so anfällig für Sicherheitsangriffe, dass es leicht ist, die Identität eines Benutzers zu verfolgen, einschließlich des physischen Standorts und anderer Online-Aktivitäten eines Benutzers, z. B. welche Websites Sie besuchen, Online-Passwörter usw. Online-Eindringlinge, ISPs, Regierungsunternehmen und Hacker können dies leicht tun Überwachen Sie Ihre Online-Aktivitäten und greifen Sie ohne Ihr Vorankündigung auf Ihre anderen persönlichen Daten zu.

Der Schutz Ihrer Online-Identität ist sehr wichtig Tor ist eine hervorragende Möglichkeit, Ihre Online-Daten privat zu halten. Tor hat auch angerufen Zwiebel-Router ermöglicht es Benutzern, anonym im Internet zu surfen, wobei das Hauptmotto darin besteht, die Online-Privatsphäre zu schützen. Tor verbirgt grundsätzlich Ihre Identität, indem es Ihren Netzwerkverkehr verschlüsselt und den verschlüsselten Verkehr an die Reihe von Tor-Servern und -Relays weiterleitet. Der Eindringling, der Ihren Datenverkehr überwacht, würde sehen, dass er von einem zufälligen Knoten kommt, um die Eindringlinge in die Irre zu führen, so dass es für sie schwierig wird, Ihren Standort zurückzuverfolgen und so Ihre Identität zu schützen.

Anonym surfen wird bei mehreren Gelegenheiten verwendet, beispielsweise wenn Sie geschäftsbezogene Informationen schützen möchten oder wenn Sie auf geografisch eingeschränkte Inhalte usw. zugreifen möchten. Die Weiterleitung des Datenverkehrs über Tausende von Relays in einem verteilten Netzwerk verringert jedoch Ihre Bandbreitengeschwindigkeit und Effizienz. Zum Glück gibt es andere Alternativen zu Tor, die ein sicheres Surferlebnis bieten und es Eindringlingen gleichzeitig nicht ermöglichen, Ihren Standort während Online-Aktivitäten zurückzuverfolgen. In diesem Artikel stellen wir einige der besten Tor-Alternativen für ein sicheres und anonymes Surferlebnis vor.

Alternativen zum Tor-Browser

1]I2P

I2P nutzt Dark-Net-Technologie für anonymes Surfen. Es bietet eine sichere Kommunikation durch End-to-End-Verschlüsselung und nutzt vier Verschlüsselungsebenen für eine zuverlässige Kommunikation. Hierbei handelt es sich vollständig um ein Open-Source-Tool, das kryptografische Identifikatoren wie öffentliche und private Schlüssel zur Anonymisierung der Nachrichten und zur Verschlüsselung des Netzwerkverkehrs verwendet. I2P erstellt eine Netzwerkschicht innerhalb der TCP/IP- und UDP-Sitzungen und ist eine ideale Alternative zum Tor-Browser.

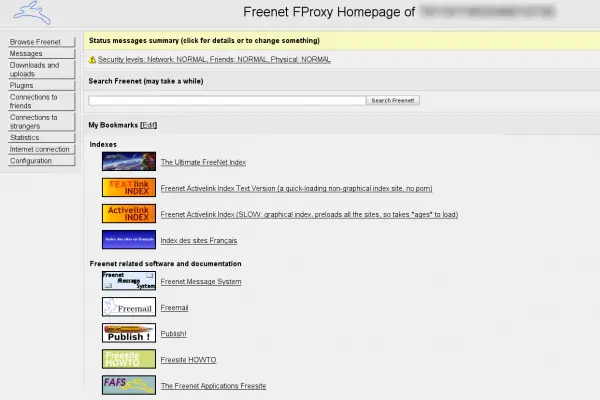

2]FreeNet

FreeNet nutzt außerdem OpenNet- und Dark-Net-Technologie, um anonym im Internet zu surfen, Dateien zu teilen und auch in Foren zu chatten. Für die Eindringlinge ist es schwierig, den Netzwerkverkehr zu analysieren, da FreeNet dezentralisiert ist und eine Ende-zu-Ende-Verschlüsselung verwendet, um die Daten über eine Reihe von FreeNet-Knoten zu leiten. FreeNet macht es Hackern schwer, den Standort des Benutzers zu ermitteln, da der Netzwerkverkehr verschlüsselt wird, bevor er die Server erreicht. Darüber hinaus ist die FreeNet-Software so sicher, dass es selbst den Freiwilligen, die FreeNet pflegen, unmöglich ist, auf die persönlichen Daten des Benutzers zuzugreifen und seinen Standort zurückzuverfolgen. Diese kostenlose Software dient als beste Tor-Alternative, mit der Benutzer sicher eine Verbindung zum globalen Netzwerk herstellen können.

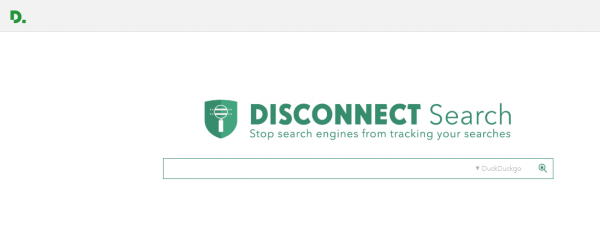

3]Trennen

Trennen ist eine weitere nützliche Alternative zu Tor, die sicheres Surfen mit schnellerem Internet bietet. Durch Verbindungstrennungen werden Ihre persönlichen Daten und Ihre IP-Adresse geschützt, indem der Benutzer vollständig von den Websites getrennt wird, die die persönlichen Daten und den Standort des Benutzers verfolgen. Trennen Sie die Überwachung der Websites, die die Netzwerkdaten verfolgen, und blockieren Sie diese vollständig, um die Privatsphäre der Benutzerdaten zu wahren. Der Disconnect ist für Benutzer der Basic-, Pro- und Premium-Dienste verfügbar. Der Basisdienst ist kostenlos und Benutzer haben Anspruch auf vollständigen Schutz für einen einzelnen Browser. Der Pro-Service bietet umfassenden Schutz für Ihr gesamtes Gerät und sorgt für eine bessere Leistung mit 44 % schnellerem Internet. Der Premium-Service bietet umfassenden Schutz für Ihr Gerät und sichert Ihr WLAN.

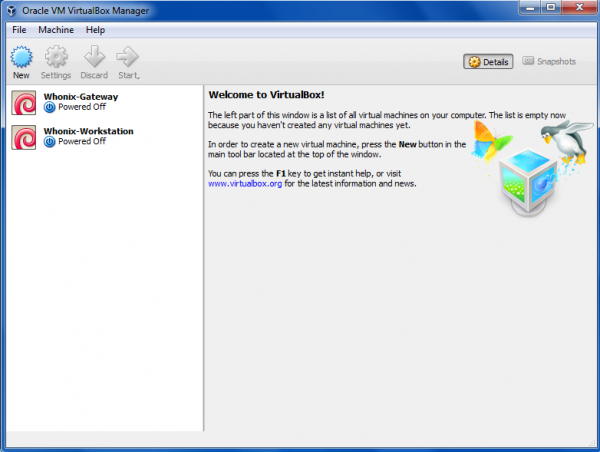

4]Whonix

Whonix basiert auf Tor, das verteilte Netzwerk-Relays zum Schutz vor Trackern und Hackern bietet. Die Verbindungen sind isoliert, wodurch die IP-Adresse verborgen bleibt und DNS-Lecks verhindert werden. Es ist mit allen wichtigen Betriebssystemen wie Windows, Linux, OSX und Qubes kompatibel. Whonix OS ist für die Ausführung in VMs konzipiert und mit Tor gekoppelt. Es wurden zwei einzigartige Netzwerke namens Whonix-Gateway verwendet, die auf Tor und Whonix WorkStation ausgeführt werden, die in einem isolierten privaten Netzwerk ausgeführt werden.

5]Yandex-Browser

Yandex-Browser ist das Produkt des russischen Riesen Yandex. Es dient als beste Alternative zu Tor, die für sicheres Surfen verwendet werden kann. Es garantiert umfassenden Schutz vor DNS-Spoofs und scannt Websites und Dateien auf Malware, Viren und andere Hacker. Der Browser ist völlig kostenlos und mit allen gängigen Betriebssystemen wie Linux, Windows und MacOS kompatibel.

6]Comodo-Eisdrache

Comodo Ice Dragon basiert auf Firefox und kann als Ersatz für Tor verwendet werden, um ein sicheres Surferlebnis mit schnellerer Internetgeschwindigkeit zu ermöglichen. Es ist einfach, einen Browser zu verwenden, der alle Webseiten auf Malware und Viren scannt. Es nutzt einen integrierten DNS-Dienst und ist vollständig kompatibel mit Firefox-Erweiterungen und Plugins.

Das ist alles.